Blog

Informationssicherheit und Datenschutz (ISDS) Konzept made easy

Die Zunahme von Cyberangriffen, Datenschutzverletzungen und die stetig wachsenden gesetzlichen Anforderungen machen ein ISDS-Konzept unerlässlich.

Im digitalen Zeitalter, in dem Daten und Informationen das neue Gold darstellen, hat sich die Informationssicherheit und der Datenschutz (ISDS) zu einem kritischen Anliegen für Unternehmen weltweit entwickelt.

Das aus dem 18. Jahrhundert stammende Sprichwort: „a good preparation is half the battle“ hat sich im Laufe der Zeit für die unterschiedlichsten Herausforderungen bewährt. Für die Erstellung eines ISDS-Konzepts gilt dies genauso. Durch unsere langjährige Erfahrung können wir Ihnen heute praktische Tipps & Tricks zur Erstellung eines ISDS-Konzepts weitergeben. Ob Sie ein kleines Startup oder ein etabliertes Unternehmen sind, die Bedeutung eines soliden ISDS-Konzepts kann nicht überschätzt werden.

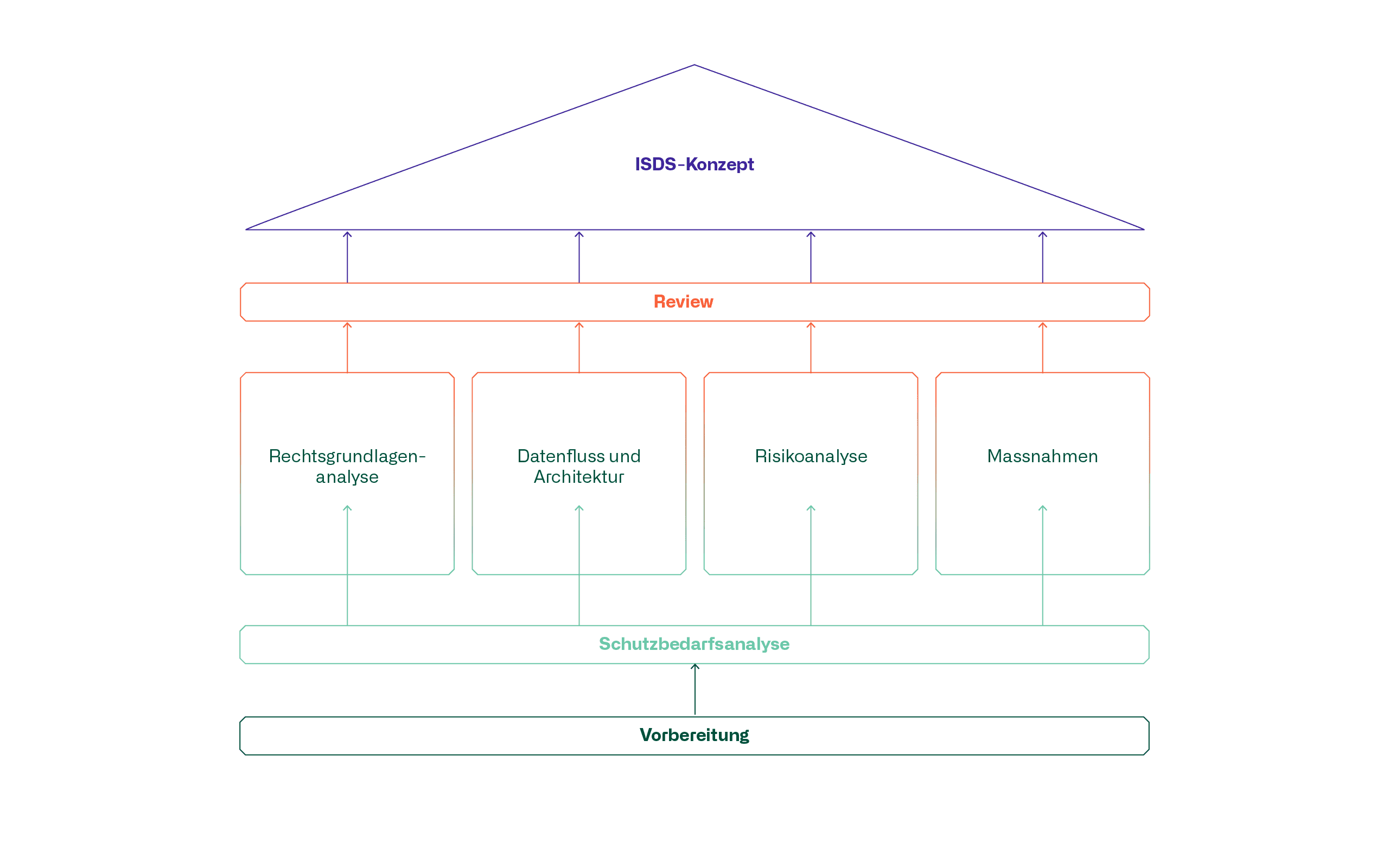

Die Säulen eines ISDS-Konzepts

Ein gutes ISDS-Konzept basiert auf einem soliden Fundament bestehend aus der Vorbereitung und Schutzbedarfsanalyse sowie den nachfolgend abgebildeten vier Säulen.

Vorbereitung

Die Vorbereitung ist der Grundstein eines jeden erfolgreichen ISDS-Konzepts. Bevor Sie tief in die Materie eintauchen, ist es entscheidend, alle beteiligten Rollen zu identifizieren.

Die für die Erstellung eines ISDS-Konzepts benötigten Rollen lauten wie folgt:

- Projektleiter

- IT-Architekt

- Informationssicherheitsbeauftragter

- Datenschutzberater

- Dateneigner und/oder Risikoeigner

- Risikomanager

- Rechtsabteilung

Der Projektleiter ist verantwortlich für die Erarbeitung des ISDS-Konzepts.

Der IT-Architekt kennt die Zusammenhänge, den Umfang sowie das Schema der Applikationen und ist aus diesem Grund prädestiniert dafür die benötigten Angaben zu den Datenflüssen beizusteuern.

Der Informationssicherheitsbeauftragte (ISB) ist dafür verantwortlich, die Risikoanalyse und die vorgeschlagenen Massnahmen zur Behandlung der Risiken auf Plausibilität, Wirksamkeit und Konformität mit der Sicherheitsarchitektur zu prüfen und zu bewerten.

Der Datenschutzberater (DSB) unterstützt den Verantwortlichen oder Auftragsverarbeiter in allen mit dem Schutz personenbezogener Daten zusammenhängenden Fragen.

Der Dateneigner ist zuständig und verantwortlich für die Daten und Informationen innerhalb seines zugewiesenen Bereiches (Spezifische Applikation, Service etc.). Er erstellt die Schutzbedarfsanalyse im Rahmen des ISDS-Konzepts.

Der Risikoeigner entscheidet über die Restrisiken unter Berücksichtigung des Risikoappetits des Unternehmens. Er nimmt somit die vorgeschlagenen Massnahmen zur Reduktion der Risiken ab und trägt mit der Abnahme die Restrisiken des Unterfangens.

Der Risikomanager wird im Nachgang des ISDS-Konzepts über die unternehmensrelevanten Risiken informiert. Er stellt sicher, dass jegliche Formalitäten (Freigabeprozess, Dokumentation, etc.) eingehalten wurden.

Die Rechtsabteilung besitzt das Fachwissen, um eine korrekte Rechtsgrundlagenanalyse zu erstellen. Diese Analyse ist sehr individuell. Je nachdem ob ein Unternehmen öffentlich oder privat ist, ob das Unternehmen in speziellen Branchen tätig ist, können ganz unterschiedliche gesetzliche beziehungsweise regulatorische Anforderungen gelten, welche sich auf das Vorhaben und dessen Risiken und Massnahmen auswirken.

Schutzbedarfsanalyse

Die Schutzbedarfsanalyse ist der Startpunkt im Prozess der Entwicklung eines ISDS-Konzepts. Sie zielt darauf ab, die kritischen Werte zu identifizieren und deren Schutzbedarf anhand einer gewählten Klassifizierung z.B. Bundesamt für Sicherheit in der Informationstechnik (BSI IT-Grundschutz), International Organization for Standardization (ISO 27001) etc. zu bewerten. Grundsätzlich geht es darum die Schutzziele Vertraulichkeit, Verfügbarkeit, Integrität und Nachvollziehbarkeit zu beurteilen und ihnen ein Schutzniveau zuzuweisen: z.B. normaler, hoher oder sehr hoher Schutzbedarf. Sollte sich nach der Schutzbedarfsanalyse herausstellen, dass kein erhöhter Schutzbedarf vorliegt, ist man hier auch bereits am Ende und muss kein ISDS-Konzept erstellen, sofern die IT-Grundschutzmassnahmen des Unternehmens eingehalten werden.

Die Schutzbedarfsanalyse kann effizient erstellt werden, wenn dazu eine Vorlage benutzt wird, welche mittels unternehmensspezifischer Fragestellungen und Drop-Down Antworten automatisch den passenden Schutzbedarf pro Schutzziel ausweist.

Rechtsgrundlagenanalyse

Die Rechtsgrundlagenanalyse befasst sich mit den externen Vorgaben (Gesetze und Regulatorien) sowie den internen Vorgaben (Governance).

Die zentralen Fragen, die durch die Rechtsgrundlagenanalyse beantwortet werden müssen, beziehen sich auf die Risiken in Folge von Verletzungen von Compliance bzw. Governance Vorgaben:

- Was: Spricht irgendetwas dagegen, das ich mein geplantes Vorhaben umsetzen darf?

- Wie: Spricht irgendetwas dagegen, wie ich mein geplantes Vorhaben umsetze?

Kernpunkt ist, dass dem Unternehmen bekannt und bewusst ist, welche Vorgaben einzuhalten sind. In den meisten Fällen beziehen sich diese Vorgaben speziell im Bereich der Umsetzung auf das Datenschutzgesetz.

Wenn sich der aktuelle Geschäftsfall nicht signifikant von vorausgehenden Projekten oder dem Kerngeschäftsfeld unterscheidet, kann die Rechtsgrundlagenanalyse je nach Risikoappetit übernommen werden. Ggf. kann auch eine Legal-Opinion aus Branchenverbänden herangezogen werden; solche Grundsätze haben eine breite Abstützung.

Datenfluss und Architektur

Ein Datenflussdiagramm stellt dar, wie Daten durch ein System fliessen, einschliesslich der Quellen, Ziele, Speicher und Prozesse, die die Daten bearbeiten. Diese Visualisierung hilft, ein klares Verständnis davon zu entwickeln, wie Informationen durch die Organisation bewegt werden, was für die Identifizierung potenzieller Sicherheitsrisiken und Abhängigkeiten entscheidend ist.

Der Fokus der Analyse des Datenflusses liegt auf den Schnittstellen zwischen Systemen.

Mittels Risikoanalyse wird überprüft, ob durch die Nutzung einer Schnittstelle ein zusätzliches Risiko verbunden ist, z.B. ein Übergang von DMZ auf Intranet, Rechenzentrum zu Cloud, oder auch Datenflüsse zwischen Ländern.

Um sicherzustellen, dass die Erhebung der Risiken vollständig ist, sollte man ein besonderes Augenmerk auf die Schnittstellen legen. Die Vollständigkeit der Beschreibung kann mittels Checklisten unterstützt werden.

Risikoanalyse

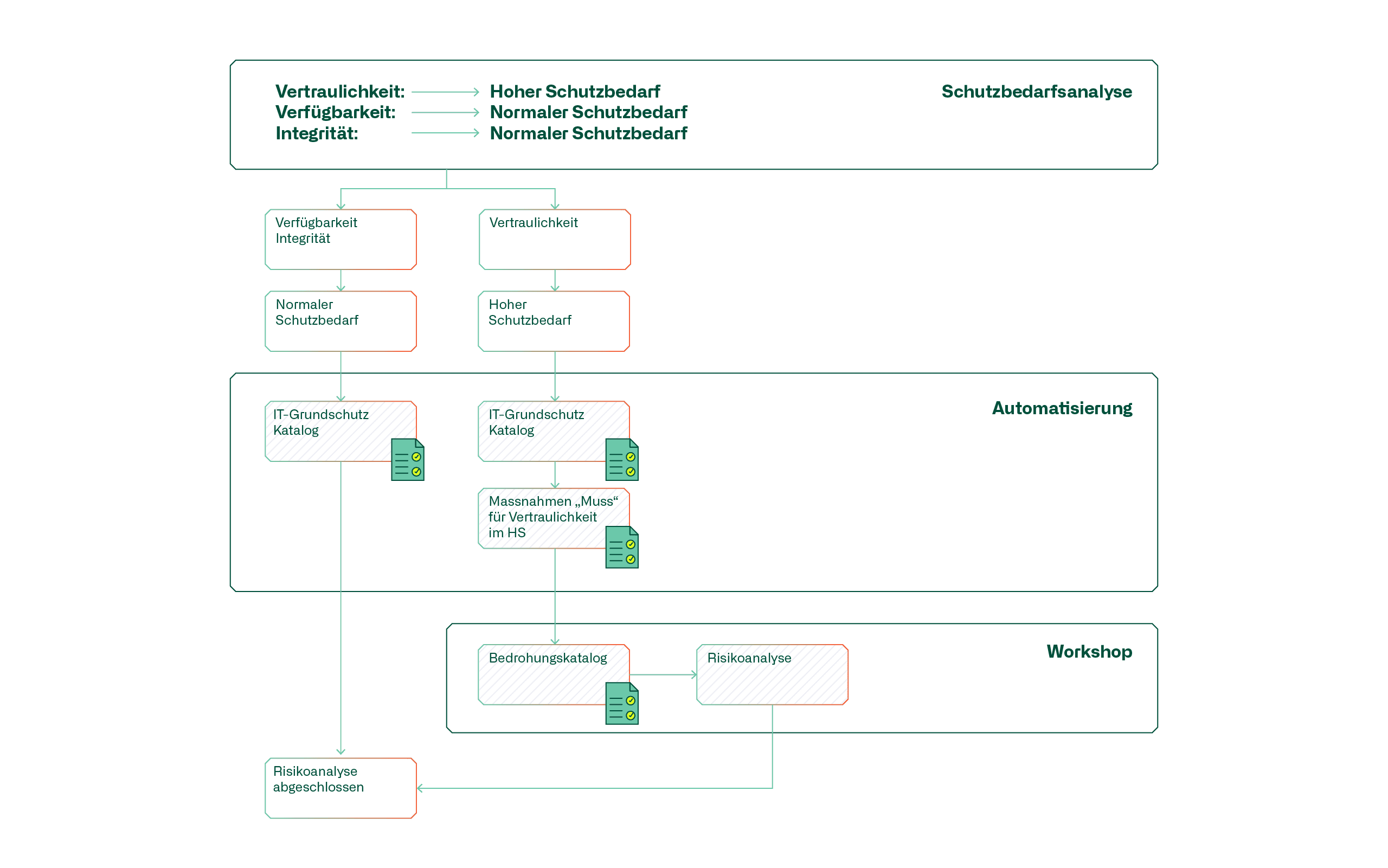

Voraussetzung für eine Risikoanalyse ist, dass das Risikomanagement-Framework sowie die Risikoakzeptanz klar festgelegt sind. Die aus der Schutzbedarfsanalyse stammenden Schutzniveaus der Schutzziele werden mittels Risikoanalyse geprüft, insofern sie den normalen Schutzbedarf übersteigen.

Als erster Schritt bietet es sich an, ein Set von zwingenden Massnahmen zu einem Grundschutz-Katalog zusammenzufassen. Dies ermöglicht den Checklisten-Approach, um die Umsetzung der Massnahmen zu evaluieren. Nicht umgesetzte Grundschutz Massnahmen stellen ein potenzielles Risiko dar, welches mittels der Risikoanalyse behandelt werden muss. Schutzziele, deren Schutzniveau den normalen Schutz übersteigen, müssen in einem nächsten Schritt genauer analysiert werden.

Die folgende Abbildung beschreibt den Ablauf der Risikoanalyse anhand einer fiktiv erstellten Schutzbedarfsanalyse:

Dieses Vorgehen kann mit entsprechenden Tools automatisiert werden und schafft damit genügend Freiraum für die eigentliche Risikoanalyse.

Die Erfahrung hat gezeigt, dass es empfehlenswert ist, die Risikoanalyse in Form eines Workshops bestehend aus dem Projektleiter, dem Architekten sowie dem Informationssicherheitsbeauftragten zu organisieren, um das Projektvorhaben aus Sicht eines Bad Actors zu durchleuchten. Ein Bad Actor würde sich z.B. fragen: In welcher Art und Weise kann ich ein System missbrauchen? An welcher Stelle können Daten gestohlen werden? Wie gross ist die Angriffsfläche eines Insider-Threat, wie werden Angriffe erkannt und verhindert? Diese Fragen werden zu einem Bedrohungskatalog zusammengestellt.

Um sicherzustellen, dass das Projektvorhaben von A bis Z durchleuchtet wird, diskutiert und bewertet man die Risiken aus den identifizierten Bedrohungen in Bezug auf die Systeme und Schnittstellen des Datenflussdiagramms. Der Prozess wird wiederholt unter der Berücksichtigung der risikomindernden Massnahmen, um das Restrisiko ausweisen zu können.

Massnahmen

Das Kontrollieren und Steuern von Massnahmen stellt sicher, dass diese im operativen Betrieb umgesetzt werden. Auch hier bietet sich die Automatisierung an, damit Umsetzungsverantwortliche erinnert werden und ein Reporting ermöglicht wird.

Review

Das hier beschriebene Vorgehen eignet sich für alle Unternehmen. Um das Vorgehen bestmöglich auf das individuelle Unternehmen anzupassen, empfehlen wir die Einführung eines Review-Prozesses, analog eines kontinuierlichen Verbesserungsprozess. Dieser Prozess soll sicherstellen, dass die bei der Erstellung der ISDS-Konzepte gewonnenen Erkenntnisse in den Prozess integriert werden. Ein Fokus liegt dabei auf der Erhöhung des Automatisierungsgrades des ersten Schritts der Risikoanalyse, wobei die definierten Massnahmen aus der vergangenen Review-Periode als Ergänzung für die zwingenden Massnahmen geprüft werden. Zusätzlich konzentriert man sich auf die Weiterentwicklung des Bedrohungskatalogs, als Basis für zukünftige Risikoanalysen.