Blog

Cloud-Security-Monitoring

Viele Unternehmungen und Organisationen setzen bereits heute auf umfangreiche Cloud-Services.

Doch nicht immer ist bekannt, was in der Cloud passiert, welche Daten sich in der Cloud befinden, ob gerade ein Angriff stattfindet oder Daten gestohlen werden. Um Cloud-Services zu überwachen und Risiken zu minimieren empfiehlt es sich deshalb, ein ganzheitliches Monitoring System einzusetzen. Mittels eines sogenannten Cloud-Security-Monitorings werden Gefahren / Bedrohungen und Risiken überwacht. Bei Bedarf kann schnell und effizient alarmiert und somit umgehend reagiert werden, um Gegenmassnahmen einzuleiten.

Schwerpunkt

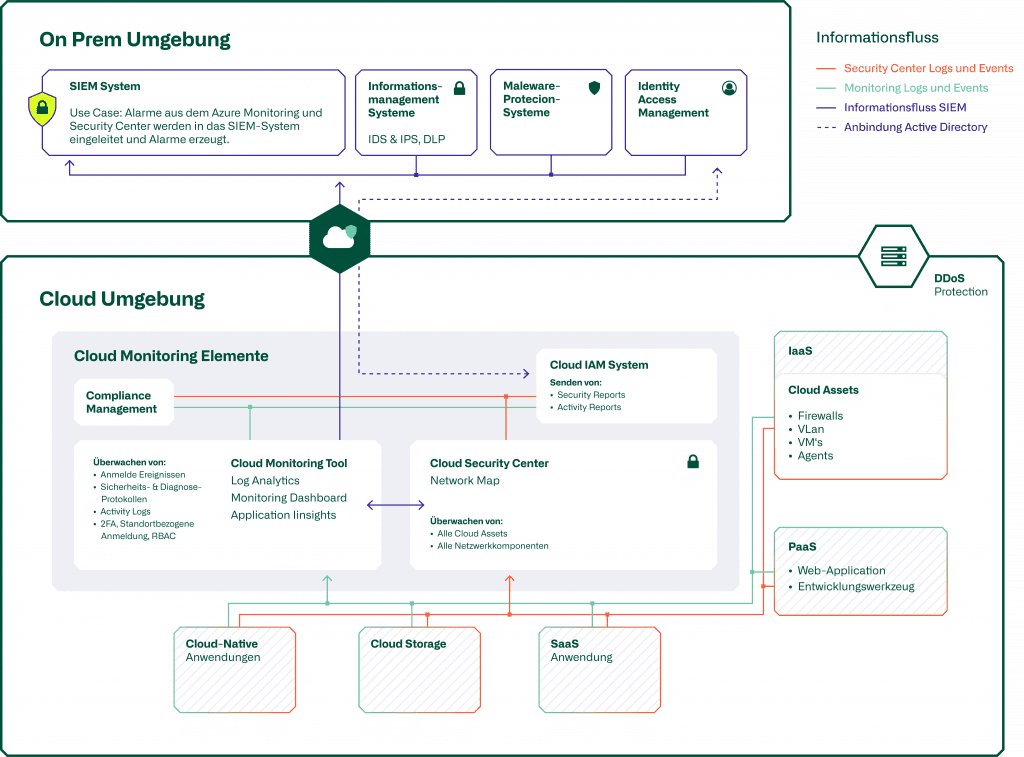

Der Schwerpunkt eines Cloud-Security-Monitorings liegt in der ganzheitlichen Überwachung der Cloud-Infrastruktur sowie einer vollständigen Integration des Monitorings in die Security- oder SOC-Infrastruktur einer Organisation. Für die Planung eines erfolgreichen Cloud-Security-Monitorings ist es essentiell, dass aufgezeigt und abgeklärt wird, mit welchen technischen Mitteln, die von der Organisation identifizierten Risiken überwacht werden können. Dies erfordert eine genaue Analyse der bestehenden Sicherheitstools und eine Bewertung dieser, damit beurteilt werden kann, wie die identifizierten Risiken überwacht werden können. Ein Cloud-Security-Monitoring lebt von seinen Datenzulieferern. Das Monitoring selbst kann nur die ihm zugeführten Events und Logs verarbeiten und analysieren. Datenlieferanten und somit auch die Grundlage für das Monitoring sind IDS & IPS, DLP Systeme, Identity & Access Management, Cloud Assets (IaaS, Paas, Saas), Security Gateways,

Um keinen Overhead bei der Überwachung zu schaffen, gilt es den Grad der Überwachung dem Schutzbedarf der Daten, respektive des zu schützenden Objektes anzupassen. Einer der wichtigsten Sicherheitsperimeter in der Cloud ist jedoch die Identität. Sie ist zentral um Berechtigungen vergeben zu können oder zu steuern, wer wo und wie Zugriff auf bestimmte Daten erhalten soll. Um die Aktivitäten in der Cloud überwachen zu können ist daher der Einsatz von eindeutigen Identitäten über sämtliche Infrastrukturumgebungen hinweg besonders wichtig. Eine weitere zentrale Komponente ist das Asset-Management System. Dieses dient zur Identifikation der zu überwachenden Cloud-Komponenten. Sind diese Voraussetzungen geschaffen, kann ein erfolgreiches Cloud-Security-Monitoring aufgebaut und vorzugsweise in das zentrale SIEM-System eingebunden werden. Somit können Zusammenhänge von Ereignissen erkannt und die Effizienz des Cloud-Security-Monitorings gesteigert werden.

Ein nach diesen Prämissen aufgebautes Cloud-Security-Monitoring System weist die nachfolgenden Vorzüge aus:

- Die Visibilität über den Security Zustand der Cloud-Services wird hergestellt.

- Durch das Überwachen von im Voraus definierten Pollices kann die Compliance sichergestellt werden.

- Es können Gefahren durch Threat Detection, Threat Hunting und Incident Response detektiert und Massnahmen definiert werden.

Es gibt verschiedene Möglichkeiten, wie ein Cloud-Security-Monitoring aufgebaut werden kann. Dies hängt stark von den individuellen Bedürfnissen und den Voraussetzungen der jeweiligen Organisation ab.