Blog

Cyber Desaster Recovery

Reicht in der heutigen Zeit ein normales Desaster Recovery aus, um meine Organisation genügend gegen Cyber-Angriffe zu schützen?

Die Cyber-Angriffe auf Unternehmen in der Schweiz nehmen stetig zu. So waren im letzten Jahr gleich mehrere grössere Schweizer Unternehmen, wie die Swatch Group, Stadler-Rail, Comparis oder erst neulich das Casinotheater Winterthur in den Schlagzeilen, weil sie Opfer eines Cyber-Angriffs wurden.

Bei den meisten Cyber-Angriffen handelt es sich dabei um Erpressungsversuche durch die Täterschaft. Mittels Ransomware werden die unternehmenskritischen Daten verschlüsselt und / oder Daten werden gestohlen, um mit der Veröffentlichung zu drohen. Die letzten Vorfälle zeigen sehr gut auf, dass die Angreifer nicht spezifisch auf Branchen oder grosse Unternehmen losgehen. Vielmehr verbessern die Angreifer von Zeit zu Zeit ihr Vorgehen, so dass Sie die Mittel besitzen, um jegliche Unternehmen aus verschiedensten Branchen anzugreifen, wobei auch vor KMU Betrieben nicht haltgemacht wird. Die einzige Option, die dann den Unternehmen bleibt, um nicht auf die Erpressung einzugehen, ist die Wiederherstellung der Daten. Auch neue Trends im Zeitalter der Digitalisierung stellen ein breites Spektrum an Herausforderungen dar, da sich mit den neuen Technologien auch neue Angriffe entwickeln. So ist immer häufiger von einer fortgeschrittenen, anhaltenden Bedrohung (Advanced Persistent Threat, APT) auszugehen. Unter APT wird ein ausgeklügelter, langfristiger Cybe-Angriff verstanden, bei dem ein Angreifer über einen längeren Zeitraum unbemerkt in ein Netzwerk eindringt, um unternehmenskritische Daten zu stehlen. Solche APT-Angriffe sind sorgfältig geplant und darauf ausgelegt, die Organisation zu infiltrieren, bestehende Sicherheitsmassnahmen zu umgehen und unentdeckt zu bleiben, bis das Ziel erreicht wurde.

Unter der Berücksichtigung der zunehmend ausgereifteren Angriffen und besonders der Gefahr, dass die Angreifer sich bereits über mehrere Monate hinweg im Netzwerk und den Systemen befinden, sind die bisher bekannten Desaster Recovery Konzepte auf ihre Wirksamkeit zu hinterfragen. Kann nun bei Eintritt eines Sicherheitsvorfalls dem Backup vertraut werden? Wie lange befindet sich der Angreifer bereits auf den Systemen und wie weit reicht das Backup zurück? Zusammengefasst kann in solch einer Situation dem Desaster Recovery Plan nicht vertraut werden! Ganz nach der Vorgehensweise «assumption of compromise» (englisch für «Vermutung der Kompromittierung») gehen wir im Verlauf dieses Blogs auf eine Möglichkeit ein, wie das Desaster Recovery in Zukunft auszusehen hat, um der Gefahr von solchen APTs entgegenzuwirken.

Was ist Desaster Recovery? Wieso hilft hier gerade ein klassisches Desaster Recovery nicht?

Der Zweck einer Desaster Recovery Planung besteht darin, ein Unternehmen dabei zu unterstützen, im Falle einer Störung weiterhin kritische Dienste anbieten zu können und eine katastrophale Unterbrechung der Aktivitäten zu überleben. Es geht darum die Verfügbarkeit unter den Informationssicherheitszielen zu gewährleisten, wobei es meistens eine der letzten Massnahmen eines Unternehmens ist, da alle vorgelagerte, erkennende und schützende Massnahmen nicht gegriffen haben. Häufig anzutreffende Konzepte in der Praxis beinhalten ein ausgelagertes Backup in separate Lokationen, zusätzliche Sicherung auf Tapes oder womöglich die Auslagerung des Backups zu einem Provider mit Ransomware Schutz. Fakt ist, dass diese Massnahmen gegenüber APTs nutzlos sind, da meistens bei einem Vorfall die genaue Dauer seit dem Eindringen des Angreifers nicht bekannt ist. Wird in so einem Fall eine Wiederherstellung durchgeführt, so muss stark davon ausgegangen werden, dass der Angreifer nach wie vor Zugriff auf die Systeme hat und seinen Angriff fortsetzen kann. Doch was kann man dagegen unternehmen?

Was verstehen wir unter Cyber Desaster Recovery? Was gilt es zu berücksichtigen?

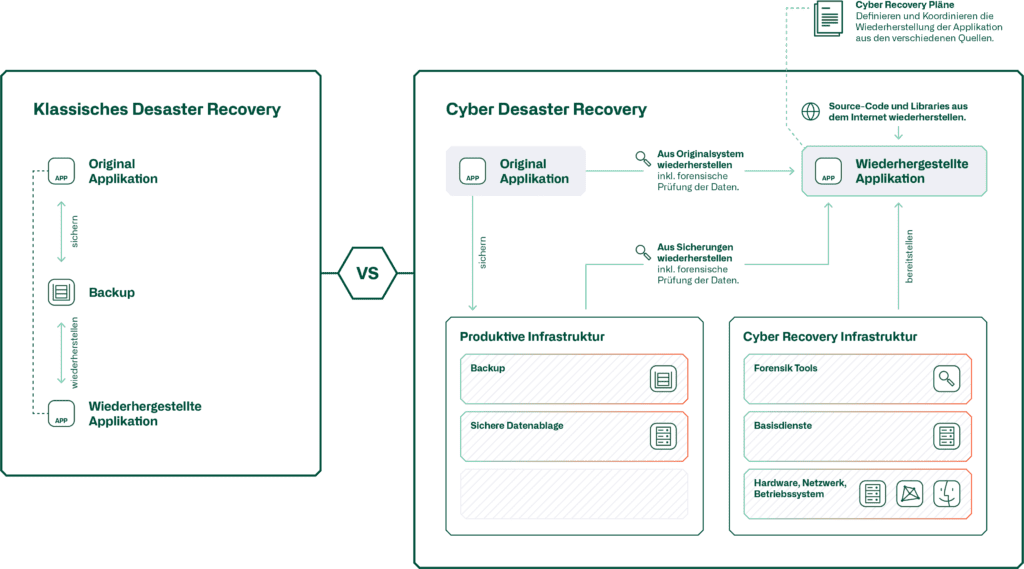

Während bei einem gewöhnlichen Desaster Recovery jeweils das Backup in die produktive Umgebung wiederhergestellt wird, ist der Unterschied zum Cyber Desaster Recovery, dass die Wiederherstellung in die produktive Umgebung nicht möglich ist, da davon ausgegangen wird, dass sie kompromittiert ist. Abhängig vom Ziel, welches das Unternehmen bei so einem Sicherheitsvorfall verfolgt, existieren aus unserer Sicht zwei mögliche Handlungsoptionen.

Handlungsoption 1 wäre die klassische Wiederherstellung der Anwendungen aus dem Backup in die produktive Umgebung. Entscheidet sich ein Unternehmen für diese Option, so muss stark davon ausgegangen werden, dass die Wiederherstellung nach kurzer Zeit wieder durchgeführt werden muss. Vorteile dieser Option sind die kurzen Wiederherstellungszeiten der Anwendungen aufgrund geringer Komplexität sowie die Vermeidung von zusätzlichem Betriebsaufwand für eine abgetrennte System- und Netzwerkinfrastruktur. Langfristig ist das jedoch nicht die beste Lösung.

Handlungsoption 2, die langfristige Cyber Desaster Recovery Lösung, würde bei solch einem Sicherheitsvorfall die Wiederherstellung der Anwendungen in eine abgetrennte System- und Netzwerkinfrastruktur vorsehen. Im Vergleich zur Handlungsoption 1 würde die Cyber Desaster Recovery Variante den Aufwand für das wiederholte Wiederherstellen der Systeme ersparen und das Risiko zur erneuten Kompromittierung reduzieren. Auf der anderen Seite steigt dafür die Komplexität des Wiederherstellungsprozesses der Anwendungen und somit deren Wiederherstellungszeiten. Ebenfalls ist durch den Betrieb einer abgetrennten System- und Netzwerkinfrastruktur mit einem höheren Betriebsaufwand zu rechnen.

Um herauszufinden, welche der beiden Optionen für Sie nun in Frage kommt, haben wir Ihnen nachfolgend die wichtigsten Entscheidungskriterien aufgelistet.

- Wie lange darf die Wiederherstellungszeit der Anwendungen dauern?

- Wie hoch darf der Wiederherstellungsaufwand, sprich die Komplexität sein? Sind wir denn im Besitz der notwendigen Ressourcen (technisch als auch personell)?

- Effektivität der Wiederherstellung hinsichtlich den Informationssicherheitszielen der Integrität und Vertraulichkeit. Mit anderen Worten ausgedrückt: Möchte man eine Wiederherstellung durchführen, welche eine Re-Infektion erlaubt oder nicht?

- Funktionsfähigkeit der Anwendungen – Bedeutet, ob das System isoliert oder nur in einem Verbund mit anderen Schnittstellen genutzt werden kann?

Welche Option am Ende gewählt wird, liegt an der gemeinsamen Entscheidung von Business und IT.

Damit ein Cyber Desaster Recovery im Unternehmen aufgebaut werden kann, sind folgende Vorbereitungsaufgaben zu treffen:

- Aufbau einer abgetrennten / isolierten System- und Netzwerkinfrastruktur

- Erarbeiten von Cyber Recovery Pläne für die verschiedenen Anwendungen und deren Systeme

Beide Vorbereitungsaufgaben werden wir uns innerhalb dieses Blogbeitrages noch etwas genauer anschauen, um so das Verständnis zum Cyber Desaster Recovery diesen zwei Aufgaben zu schärfen.

cyber security

Wir stehen Ihnen bei allen Fragen zur IT-Sicherheit zur Seite

Lesen Sie hier mehr

Cyber Recovery Infrastruktur

Um das vorgängig beschriebene Szenario lösen zu können, ist es essenziell, dass für das Cyber Desaster Recovery eine möglichst abgetrennte System- und Netzwerkinfrastruktur betrieben wird. Wichtig dabei ist, dass auch an die notwendige Infrastruktur für die Clients gedacht wird. Diese sollte ebenfalls für einen Desaster Fall vorgehalten werden.

Bei dem Design der Cyber Recovery Infrastruktur ist es wichtig den Umfang im Voraus zu definieren. Anhand dieser Informationen kann bestimmt werden, wie gross die Umgebung sein muss oder mit anderen Worten ausgedrückt, wie viel Rechenleistung und Speicher in der abgetrennten Umgebung vorgehalten werden muss. Im Grundsatz empfehlen wir diese Umgebung so klein wie nur möglich zu halten, um so den Betriebsaufwand möglichst gering zu halten. Im Idealfall fokussiert sich der Umfang auf die essenziellen, businesskritischen Anwendungen und deren Systeme ihres Unternehmens.

Der nächste wichtige Aspekt im Zusammenhang mit der Cyber Recovery Infrastruktur betrifft die Isolation dieser Umgebung. Dazu stellen sich zwei Fragen, die Sie für sich zu beantworten haben:

- Wie unabhängig muss die Cyber Recovery Infrastruktur von der produktiven Umgebung sein?

- Teilt man Systeme aus der produktiven Umgebung für den Betrieb der Cyber Recovery Infrastruktur oder benötigt sie eigene Systeme?

Beide vorgängig angesprochene Punkte haben einen grossen Einfluss auf den Betriebsaufwand. Immerhin muss berücksichtigt werden, dass der Betrieb (Patching, Lifecycle, etc.) für die Cyber Recovery Infrastruktur genauso wie für die produktive Umgebung gewährleistet werden muss.

Was auf keinen Fall vergessen gehen darf, ist der dritte Aspekt der Cyber Recovery Infrastruktur. Die abgetrennte Umgebung muss über einen Active Directory Service verfügen. Ohne ist der Betrieb nicht möglich.

Für die Umsetzung einer Cyber Recovery Infrastruktur ist die Berücksichtigung eines Cloud Anbieters durchaus sinnvoll. Mit dem Aufbau der Umgebung in der Cloud kann der Verwaltungsaufwand der Management Systeme für die Cyber Recovery Infrastruktur auf ein Minimum reduziert werden. Viele Betriebsaufgaben, die bei einer On-Premises Lösung aufkommen, fallen bei einer Cloud-Lösung weg.

Cyber Recovery Pläne

Die zweite Vorbereitungsaufgabe sieht die Erarbeitung von Cyber Recovery Plänen vor. Zu diesem Punkt gilt, dass pro Applikationsverbund, Desaster Recovery Pläne definiert werden sollen. Das Ziel der Pläne soll es sein, bei Eintritt des Desaster Falls der IT-Abteilung in Form einer Schritt für Schritt Handlungsanleitung zu dienen. Ausschlaggebend ist jedoch, dass im Vergleich zu den gewöhnlichen Recovery Plänen, sich die Cyber Recovery Pläne nicht nur auf den Wiederherstellungsprozess der Systeme aus dem Backup verlassen. In solch einem Fall ist es erforderlich, dass der Cyber Recovery Plan eines Applikationsverbunds aufzeigt, wie das Backup aus verschiedensten Quellen zusammengesetzt werden kann. Das Prinzip haben wir nachfolgend abgebildet.

Ein weiterer zentraler Punkt, welcher zwingend in die Cyber Recovery Pläne muss, ist die Auflistung der Abhängigkeiten, die Anwendungen zu anderen Systemen aufweisen. Es ist essenziell diese Abhängigkeiten klar zu definieren, um so im Bilde zu sein, welche Anwendungen zusätzlich wiederhergestellt oder vorhanden sein müssen, um die volle Funktionalität der businesskritischen Applikationen zu gewährleisten.

Wie wir Sie unterstützen können

Die Überarbeitung des Desaster Recovery Konzepts erfordert viel mehr als nur den Aufbau einer zweiten abgetrennten Infrastruktur an einer zweiten Lokation. Zusätzlich müssen auch Business Continuity Plan (BCP) Aspekte hinterfragt und entsprechend den neuen Cyber Recovery Plänen überarbeitet werden. Das sind unter anderem Punkte wie:

- Klare Festlegung der Verantwortlichkeiten im Plan

- Eindeutige Bestimmung der für jede Funktion im Plan verantwortlichen Personen

- Schrittweise Beschreibung des Wiederherstellungsprozesses

- Klare Identifizierung der verschiedenen Ressourcen, die für die Wiederherstellung und den weiteren Betrieb der Organisation erforderlich sind

- Festlegen und Kommunizieren der Umstände innerhalb der Organisation, unter denen der Desaster Recovery Plan ausgerufen werden sollte

Wichtig zu hervorheben ist, dass je nach Komplexität der Organisation ein oder mehrere Pläne für die verschiedenen Aspekte von BCP und Desaster Recovery erstellt werden können. Diese Pläne müssen nicht unbedingt in einen einzigen Plan integriert werden. Allerdings muss jeder Plan mit den anderen Plänen übereinstimmen, um am Ende eine tragfähige BCP-Strategie zu haben.

Wie festzustellen ist, müssen wie bei jeder technologischen Umstellung auch bei der Anpassung des Desaster Recovery Plans einige technische, administrative sowie operative Hürden überwunden werden – wir unterstützen Sie dabei gerne.