Blog

Implementierung einer Zero Trust Architektur

Die Zero Trust Architektur gibt es bereits seit Jahren. Doch was sind heute die grössten Herausforderungen und Vorteile und wie kann eine solche Architektur in Ihren Unternehmen eingeführt werden?

Wo stehen wir heute?

Die Verbreitung von Cloud-basierten Diensten, Mobile Computing, Internet of Things (IoT) und Bring Your Own Device (BYOD) verändert die Technologielandschaft für alle Unternehmen. Bestehende Sicherheitsmodelle sind nicht mehr ausreichend, um neue Bedrohungen abzuwehren. Unternehmen müssen ihre Sicherheitsarchitektur überdenken, und es ist naheliegend, dass man sich dann mit dem Modell Zero Trust auseinandersetzt.

Wie bereits einleitend erwähnt ist die Zero Trust Architektur (ZTA) keine neue Erfindung, dieser Ansatz existiert seit einigen Jahren. Doch es gibt nun Lösungen und Möglichkeiten, wie eine solche Architektur sinnvoll und erfolgreich umgesetzt werden kann.

Aus verschiedenen Projekten bei unseren Kunden, aus Guidelines und defacto Standards haben wir ein atrete-Vorgehen, wie eine solche Zero Trust Architektur auch in ihrem Unternehmen eingeführt werden kann.

Zu den grössten Herausforderungen bei der Einführung einer ZTA gehören:

- Nutzung bestehender Investitionen und Abwägung der Prioritäten bei gleichzeitigem Fortschritt

- Die Einführung erfordert die Nutzung der Integration vieler bestehender Technologien mit unterschiedlichem Reifegrad

- Identifizierung von Technologielücken zum Aufbau einer möglichst vollständigen ZTA

- Befürchtung, dass die ZTA den Betrieb oder die User Experience der Endbenutzer beeinträchtigen könnte

- Fehlen eines gemeinsamen Verständnisses von ZTA innerhalb der Organisation

Jedoch gibt es auch viele Vorteile, um hier ein paar zu nennen:

- Unterstützung von Remote-Mitarbeiter mit Zugang zu Ressourcen unabhängig von ihrem eigenen Standort

- Schutz der Ressourcen unabhängig von deren Standort (On-prem oder in der Cloud)

- Begrenzung der Insider-Bedrohung (Insider sind nicht automatisch vertrauenswürdig)

- Begrenzung von Sicherheitslücken (Reduzierung von lateral movement und privilege escalation)

- Verbesserung der Netzwerk-Transparenz, wer auf welche Ressourcen zugreifen und die Erkennung von Vorfällen inklusive Reaktion und Wiederherstellung

- Durchführen einer kontinuierlichen, dynamischen und risikobasierten Bewertung von Ressourcen

Was beinhaltet eine Zero Trust Architektur?

Zero Trust basiert unter anderem auf dem Prinzip “never trust – always verify“. Die ZTA reduziert das Risiko in allen Bereichen, indem sie eine starke Identitätsüberprüfung einführt, die Konformität von Geräten überprüft und den Zugriff mit geringsten Rechten auf nur ausdrücklich autorisierte Ressourcen sicherstellt.

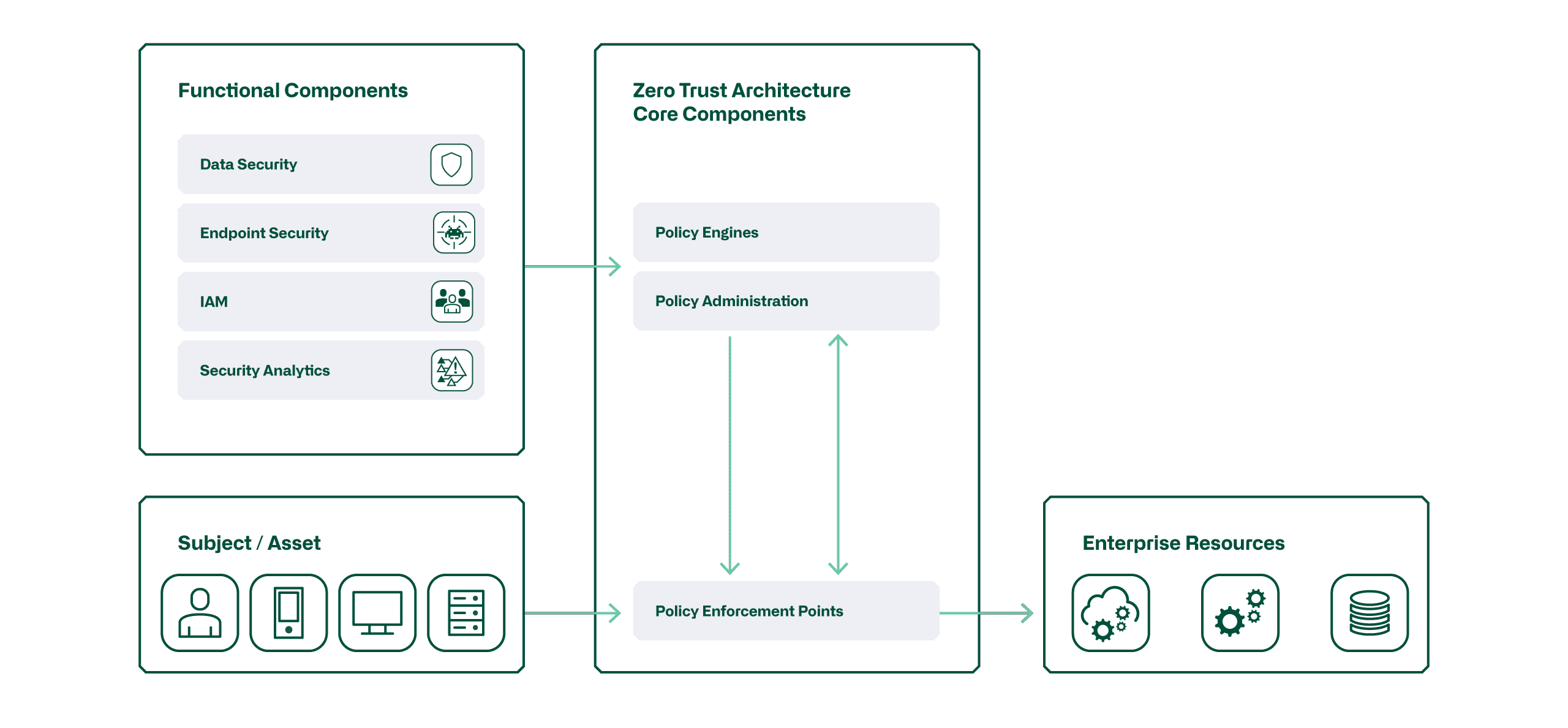

Zero Trust erfordert, dass jede Transaktion zwischen Systemen (Subjects, Assets und Resources) validiert und als vertrauenswürdig eingestuft wird, bevor die Transaktion stattfinden kann. Die folgende Abbildung zeigt die Hauptkomponenten dieser Architektur:

In einer idealen Zero Trust Umgebung sind die folgenden Verhaltensweisen erforderlich:

- Identitäten werden überall mit Multifaktor-Authentifizierung (MFA) validiert und gesichert, um sicherzustellen, dass nur berechtigte Benutzer auf geschützte Ressourcen zugreifen können.

- Geräte werden verwaltet, um sicherzustellen, dass nur autorisierte Geräte auf geschützte Netzwerke und Systeme zugreifen können. Dazu gehört die Überwachung von Hardware- und Softwarekomponenten.

- Telemetriedaten werden verwendet, um Netzwerke und Systeme zu überwachen und potenzielle Bedrohungen zu erkennen. Dazu gehören die Sammlung von Protokolldaten, Aktivitätsdaten und Metadaten.

- Der Zugriff mit den geringsten Rechten (least privilege) wird durchgesetzt. Der Zugriff beschränkt sich auf die Anwendungen, Dienste und die Infrastruktur, die für die Erfüllung der Aufgaben erforderlich sind.

Was ist ein mögliches Vorgehen in den einzelnen Bereichen?

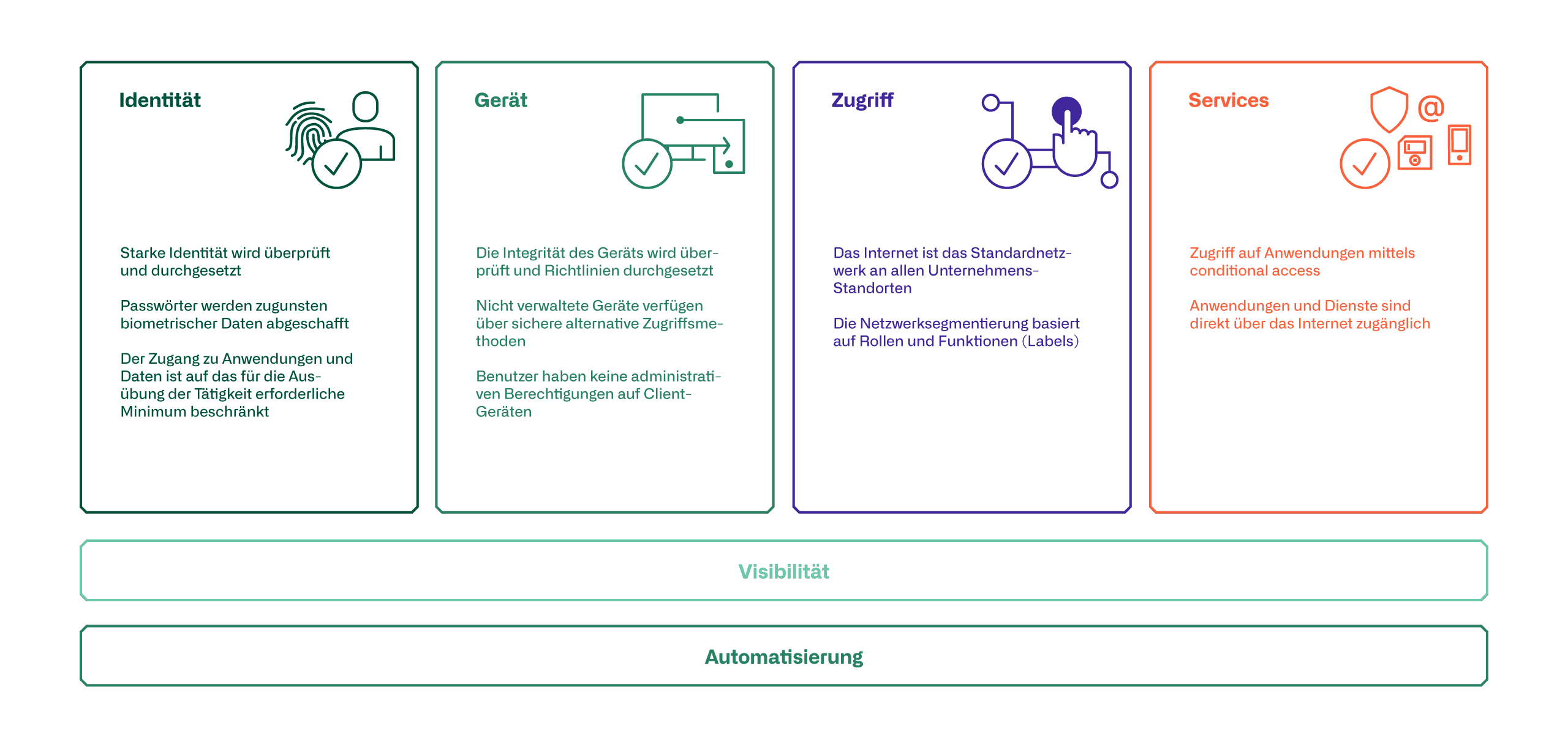

Die nachstehende Abbildung zeigt eine mögliche Übersicht über die Zero Trust Maturität, die wir zusammen mit den Kunden in unseren Projekten erreichen möchten. Diese Maturitätsziele stellen zwar nicht den gesamten Umfang der ZTA dar, sie erfassen jedoch die wichtigsten Bereiche. Zusammen mit dem Kunden erfassen wir die aktuelle Situation und bestimmen, in welchen Bereichen der grösste Handlungsbedarf besteht. Die wichtigsten Aktivitäten sind pro Bereich aufgelistet.

Identität

Um die Sicherheit der Identitäten zu verbessern, sollte unbedingt MFA eingeführt, um den administrativen Zugriff auf Server und Ressourcen zu kontrollieren. Später soll diese Anforderung der Multifaktor-Authentifizierung auf alle Benutzer ausgeweitet werden, die von außerhalb des Unternehmensnetzwerks auf Ressourcen zugreifen. Ein zentrales IAM wird dafür vorausgesetzt.

Gerät

Der erste Schritt in Richtung Geräteüberprüfung ist die Registrierung von Geräten in einem Geräteverwaltungssystem. Darüber hinaus sollte mit der Verwaltung begonnen werden, um eine ordnungsgemäße Validierung des Gerätezustands zu ermöglichen. Das ist eine grundlegende Komponente, um Richtlinien festzulegen und auf den Geräten durchzusetzen.

Dies gilt sowohl für Unternehmens-eigene Geräte als auch für persönliche BYOD-Geräte. Wenn Mitarbeiter ihre persönlichen Geräte für den Zugriff verwenden möchten, müssen die Geräte registriert werden und denselben Richtlinien unterliegen, die auch für unternehmenseigene Geräte gelten. Für Geräte, bei denen eine Registrierung in der Geräteverwaltung nicht möglich ist, soll ein alternative Zugriffsmöglichkeit, wie z.B. ein Virtual Desktop zur Verfügung gestellt werden.

Zugang

Im Bereich der Zugriffsverifizierung sollte der Fokus auf der Segmentierung von Benutzern und Geräten (speziell auch IoT-Geräte) in eigens dafür eingerichteten Netzwerken (Macro- und Micro-Segmentierung) sein. Eine Umstellung des Zugriffs aller Mitarbeiter mittels Internet kann ein nächste Schritt Richtung Zero Trust sein.

Services

Um eine vollständige Validierung der Zugriffe zu erreichen, müssen vor allem ältere Anwendungen modernisiert oder spezielle implementiert werden. Eine Ablösung dieser Legacy Anwendungen hätte zusätzlich den Vorteil, dass die Abhängigkeit von VPN entfällt. In der Praxis ist dies jedoch nicht umsetzbar, deshalb braucht es dafür Hybride Lösungen.

Wie sieht die Transition in eine ZT Architektur aus?

Jedes Unternehmen, das eine Zero Trust Architektur einführen möchte, muss individuell herausfinden, welcher Ansatz und welches Vorgehen am besten zu seiner Umgebung passt. Dazu gehören die Abwägung von Risikoprofilen, die Festlegung des Umfangs der Zero-Trust-Implementierung und die Bestimmung der spezifischen Überprüfungen, die für den Zugriff auf Unternehmensressourcen erforderlich sind. Bei all dem ist die Förderung der unternehmensweiten Akzeptanz von Zero Trust entscheidend für den Erfolg, unabhängig davon, wo Sie mit der Umstellung beginnen möchten.

Die wichtigsten Erkenntnisse aus unseren bisherigen Projekten:

- Sammeln Sie Telemetriedaten, bewerten Sie die Risiken und setzen Sie sich dann Ziele.

- Führen Sie moderne Identitäten und MFA ein

- Konzentrieren Sie sich bei der Durchsetzung der Zugriffskontrolle auf die am häufigsten verwendeten Anwendungen, um eine maximale Abdeckung zu gewährleisten.

- Beginnen Sie mit einfachen Richtlinien zur Durchsetzung des Gerätezustands, wie z. B. Gerätesperre oder Passwortkomplexität.

- Führen Sie Pilotprojekte durch.

- Konzentrieren Sie sich auf die Benutzererfahrung, denn sie ist entscheidend für die Produktivität und die Arbeitsmoral der Mitarbeiter. Ohne Akzeptanz wird Ihr Programm nicht erfolgreich sein.

- Kommunikation ist der Schlüssel – nehmen Sie Ihre Mitarbeiter mit auf die Reise!