Umsetzung Netzwerk-Zonenkonzept in der Praxis

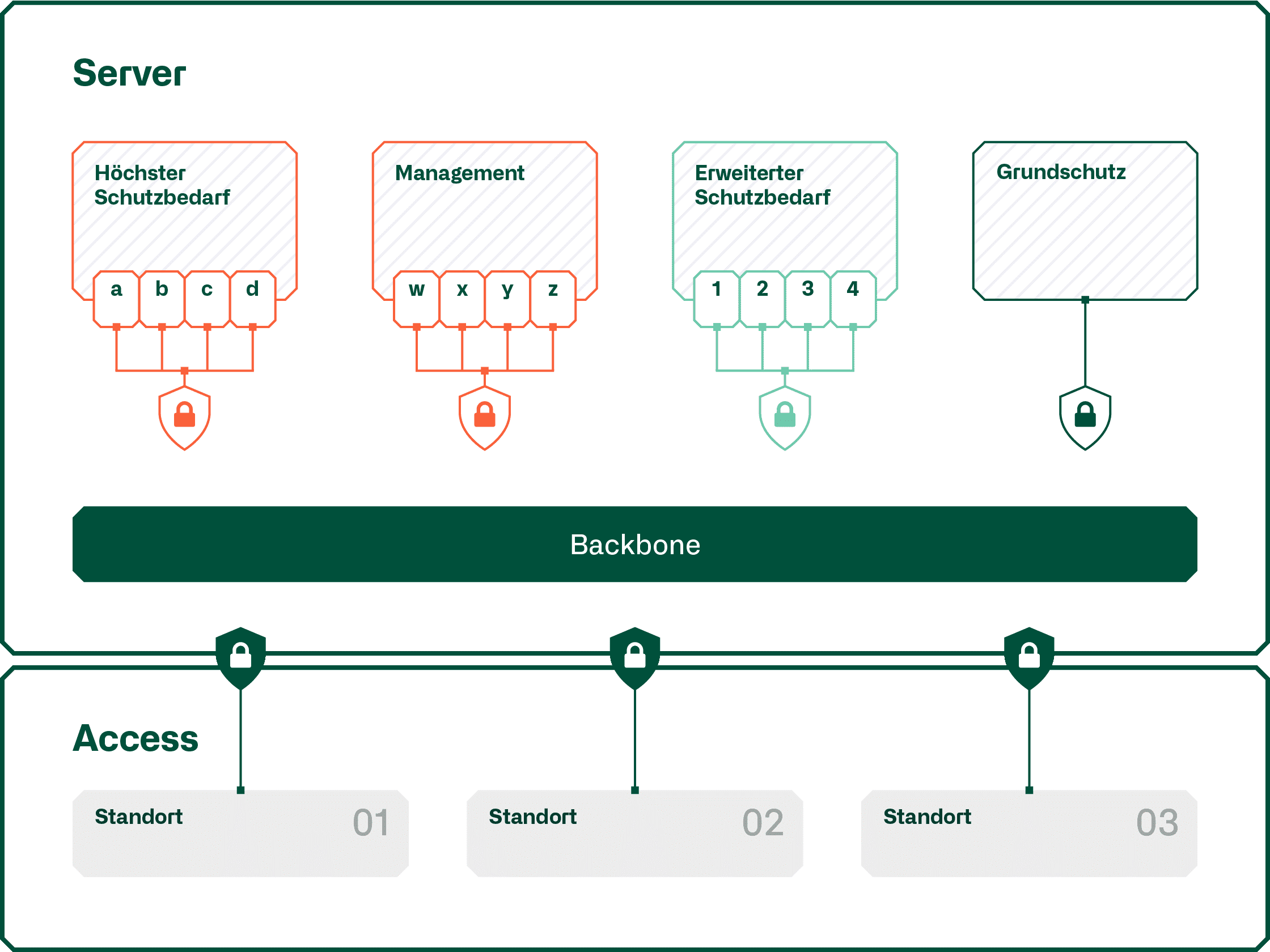

Im einfachsten Fall werden die Server von den Clients getrennt oder es werden äusserst umfangreiche Zonenkonzepte erstellt. Im Wesentlichen geht es immer darum, Systeme mit demselben Zweck und demselben Schutzbedarf in Netzwerkzonen zusammenzufassen. Damit ein Zonenkonzept erfolgreich umgesetzt werden kann, sind bereits bei dessen Erstellung einige Punkte zu beachten.

Zonenkonzept

Bereits bei der Erstellung des Zonenkonzepts sollte nicht der Anspruch bestehen, 100% der in der Praxis auftretenden Fälle abdecken zu wollen. Ein Ausnahmeprozess ist immer notwendig und es muss eine Vorstellung existieren, was sein muss und was mittels Ausnahmeregelung gehandhabt werden kann. Es sollen möglichst wenige Zonen realisiert werden, die in weitere Subzonen unterteilt werden können. Die Anforderungen für neue, zusätzliche Zonen sollen klar und entsprechend hoch sein.

Da es sich bei einer Netzwerkzonierung um ein anspruchsvolles Vorhaben mit höchst unterschiedlichen Anforderungen handelt, ist es wichtig, dass der Auftraggeber für alle Beteiligten weisungsbefugt ist und dass Vorgaben seitens Business, was überhaupt geschützt werden soll, existieren. Es ist äusserst hilfreich, wenn in einer Unternehmung eine Klassifizierung der Daten existiert und man so weiss, was es zu schützen gilt.

Auf Ebene Security, IT-Architektur, Engineering und Betrieb existieren völlig unterschiedliche, nicht kompatible Anforderungen. So muss es für die Security möglichst sicher, für die IT-Architektur und das Engineering möglichst klar und durchgängig strukturiert und für den Betrieb möglichst einfach in der Sache und auch einfach zu handhaben sein.

Zu Beginn eines solchen Vorhabens geht es darum die Begrifflichkeiten festzulegen damit alle Beteiligten das Gleiche unter einem Begriff verstehen. Beispielsweise bedeutet schon der Begriff Netzwerkzone nicht zum Vornherein für alle Beteiligten das Gleiche.

Umsetzung des Zonenkonzepts

Die Umsetzung eines Netzwerk-Zonenkonzepts besteht aus der Konzeptionsphase, dem Aufbau der Sicherheitselemente um die Zonen abzubilden und der Migration der Applikationen, respektive deren Infrastruktur in die verschiedenen Netzwerkzonen.

Für das Bereitstellen der Sicherheitselemente zwischen den Netzwerkzonen wäre es wichtig zu wissen, welche Kommunikationsverbindungen von den Applikationen benötigten werden. Um zu diesen Angaben zu kommen ist es wichtig, dass die Applikationsverantwortlichen bekannt sind und diese die Kommunikationsanforderungen ihrer Applikationen kennen. Es ist jedoch nicht realistisch davon auszugehen, dass dies immer der Fall sein wird. Es gibt unterschiedliche Methoden mit dieser Problematik umzugehen. Eine häufig angewendete Vorgehensweise ist, die bekannten Kommunikationsverbindungen auf den Sicherheitselementen abzubilden und am Ende des Regelwerks eine «forward any» Regel einzubauen. Dies mit dem Ziel, die «forward any» Regel nach dem Migrieren einer Applikation durch spezifische Regeln zu ersetzen und erst dann die nächste Applikation zu migrieren, wenn diese Regel nicht mehr benötigt wird.

Ein Migrationsteam muss in der Lage sein, alle Belange einer solchen Migration abzudecken. Je nach Migrationsvorgehen sind Security- und Netzwerk-Engineers, Applikationsbetreiber und -Tester und auch Lieferanten der Applikation notwendig, um eine Migration erfolgreich durchzuführen. Der Migrationsverantwortliche erstellt das Drehbuch und moderiert die Migration. Das Drehbuch enthält auch immer ein Fallback-Szenario um bei unüberbrückbaren Problemen wieder auf den Status vor der Migration zurückgehen zu können.

Als Teil der Migration muss eine Applikation anschliessend auf ihre Funktion getestet werden. Da solche Migrationen in der Regel ausserhalb der Bürozeiten durchgeführt werden, kann im Rahmen der Migration lediglich die Funktion, jedoch nicht das Verhalten unter Produktionsbedingungen getestet werden.

Um als Migrationsteam nach einer Migration nicht ewig für Incidents einer migrierten Applikation verantwortlich zu sein, gilt es mit dem Betrieb abzusprechen, wann eine Applikation wieder gemäss Standard-Incident-Prozess gehandhabt werden soll.

Unsere Spezialisten haben in unzähligen Projekten von der Konzeptierung über die Einführung bis zur Migration das Know-How aufgebaut und weiterentwickelt. Wir unterstützen Sie, um Ihr Zonierungsprojekt erfolgreich durchzuführen.

Cloud-Security-Monitoring

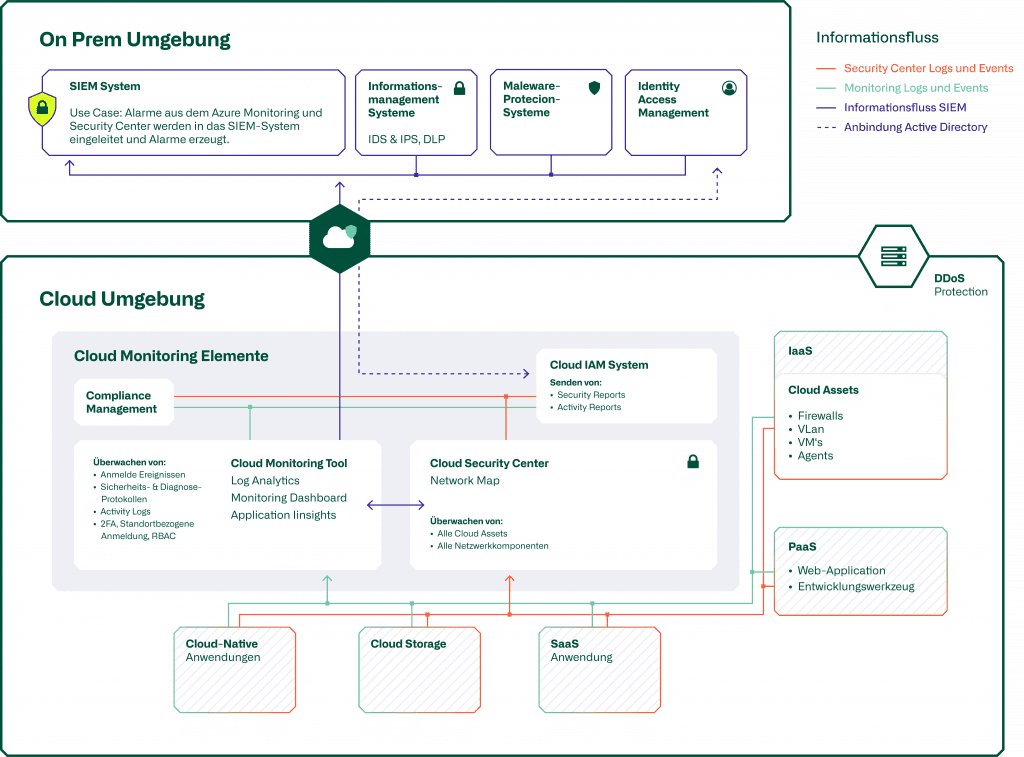

Doch nicht immer ist bekannt, was in der Cloud passiert, welche Daten sich in der Cloud befinden, ob gerade ein Angriff stattfindet oder Daten gestohlen werden. Um Cloud-Services zu überwachen und Risiken zu minimieren empfiehlt es sich deshalb, ein ganzheitliches Monitoring System einzusetzen. Mittels eines sogenannten Cloud-Security-Monitorings werden Gefahren / Bedrohungen und Risiken überwacht. Bei Bedarf kann schnell und effizient alarmiert und somit umgehend reagiert werden, um Gegenmassnahmen einzuleiten.

Schwerpunkt

Der Schwerpunkt eines Cloud-Security-Monitorings liegt in der ganzheitlichen Überwachung der Cloud-Infrastruktur sowie einer vollständigen Integration des Monitorings in die Security- oder SOC-Infrastruktur einer Organisation. Für die Planung eines erfolgreichen Cloud-Security-Monitorings ist es essentiell, dass aufgezeigt und abgeklärt wird, mit welchen technischen Mitteln, die von der Organisation identifizierten Risiken überwacht werden können. Dies erfordert eine genaue Analyse der bestehenden Sicherheitstools und eine Bewertung dieser, damit beurteilt werden kann, wie die identifizierten Risiken überwacht werden können. Ein Cloud-Security-Monitoring lebt von seinen Datenzulieferern. Das Monitoring selbst kann nur die ihm zugeführten Events und Logs verarbeiten und analysieren. Datenlieferanten und somit auch die Grundlage für das Monitoring sind IDS & IPS, DLP Systeme, Identity & Access Management, Cloud Assets (IaaS, Paas, Saas), Security Gateways,

Um keinen Overhead bei der Überwachung zu schaffen, gilt es den Grad der Überwachung dem Schutzbedarf der Daten, respektive des zu schützenden Objektes anzupassen. Einer der wichtigsten Sicherheitsperimeter in der Cloud ist jedoch die Identität. Sie ist zentral um Berechtigungen vergeben zu können oder zu steuern, wer wo und wie Zugriff auf bestimmte Daten erhalten soll. Um die Aktivitäten in der Cloud überwachen zu können ist daher der Einsatz von eindeutigen Identitäten über sämtliche Infrastrukturumgebungen hinweg besonders wichtig. Eine weitere zentrale Komponente ist das Asset-Management System. Dieses dient zur Identifikation der zu überwachenden Cloud-Komponenten. Sind diese Voraussetzungen geschaffen, kann ein erfolgreiches Cloud-Security-Monitoring aufgebaut und vorzugsweise in das zentrale SIEM-System eingebunden werden. Somit können Zusammenhänge von Ereignissen erkannt und die Effizienz des Cloud-Security-Monitorings gesteigert werden.

Ein nach diesen Prämissen aufgebautes Cloud-Security-Monitoring System weist die nachfolgenden Vorzüge aus:

- Die Visibilität über den Security Zustand der Cloud-Services wird hergestellt.

- Durch das Überwachen von im Voraus definierten Pollices kann die Compliance sichergestellt werden.

- Es können Gefahren durch Threat Detection, Threat Hunting und Incident Response detektiert und Massnahmen definiert werden.

Es gibt verschiedene Möglichkeiten, wie ein Cloud-Security-Monitoring aufgebaut werden kann. Dies hängt stark von den individuellen Bedürfnissen und den Voraussetzungen der jeweiligen Organisation ab.

Basierend auf unserer Erfahrung in Hybriden Cloud Umgebungen (Azure, AWS, GCP) planen wir gerne mit Ihnen Ihr individuelles Cloud-Security-Monitoring System.

atrete verstärkt ihr Beratungsteam im Bereich Cloud

Die IT-Consultingfirma atrete wächst weiter und verstärkt sich mit Patrik Huber im Bereich Cloud Beratung.

Patrik Huber arbeitet seit 1.2.2020 als Consultant bei atrete. Er besitzt einen Hochschulabschluss als Master of Science FHO in Wirtschaftsinformatik. Vor atrete war er mehrere Jahre beim Migros-Genossenschafts-Bund tätig, zuletzt in einer Schlüsselrolle bei der Einführung von Cloud Lösungen.

«Wir sind sehr erfreut, dass Patrik Huber unser Team verstärkt», sagt Michael Kaufmann, CEO und Managing Partner der atrete. Die Nachfrage nach Cloud-Beratung bleibt trotz oder auch wegen der Corona Pandemie weiterhin hoch.»

Michael Kaufmann, CEO und Managing Partner

Medienkontakt:

at rete ag

Marlene Haberer

Telefon: +41 44 266 55 83

Email: marlene.haberer@atrete.ch